Rio de Janeiro sedia evento sobre Segurança da Informação | Segs.com.br Portal Nacional: "Já estão abertas as inscrições para o VI SegInfo, um WorkShop de Segurança da Informação que será realizado nos dias 12 e 13 de agosto no Centro de Convenções da Bolsa do Rio de Janeiro. A edição desse ano está repleta de conteúdo e informações atualizadas para quem trabalha com segurança em TI." more..

Tudo em Segurança Empresarial, da informação, Eletrônica, Pública, novidades, notícias, cursos, oportunidades. Blog criado para compartilhar conhecimentos. Aqui você vai encontrar o que procura e precisa.

sábado, 11 de junho de 2011

sexta-feira, 10 de junho de 2011

A Importância do Projeto na Segurança Eletrônica

A Importância do Projeto na Segurança Eletrônica: "É de conhecimento público o franco crescimento do mercado de segurança eletrônica o que tem atraído inúmeros novos empreendedores para esta fatia do mercado. Porém, a falta de uma legislação reguladora tem, também, facilitado a atuação de empresas sem nenhum conhecimento técnico ou pior, inescrupulosas."

É de conhecimento público o franco crescimento do mercado de segurança eletrônica o que tem atraído inúmeros novos empreendedores para esta fatia do mercado. Porém, a falta de uma legislação reguladora tem, também, facilitado a atuação de empresas sem nenhum conhecimento técnico ou pior, inescrupulosas.

Ao Cliente:

Dessa forma, cabe ao próprio mercado criar um diferencial: O Projeto de Segurança Eletrônica. Enquanto a maioria das empresas apresenta apenas um orçamento e, portanto, estão interessadas apenas na venda de seus produtos, as empresas que apresentam um projeto de Segurança Eletrônica estão focados em: atender as necessidades do cliente; minimizar os riscos; elucidar aos clientes os equipamentos que serão utilizados; apresentar seus custos e garantias.

A fase inicial do projeto é o diagnóstico das necessidades do cliente com base em uma análise de riscos e vulnerabilidades. Este diagnóstico deve ser realizado por um consultor o qual, além de ouvir as expectativas do cliente, deverá fazer um estudo minucioso do local.

O Projeto de Segurança Eletrônica propicia vantagens tanto ao cliente como à empresa integradora.

Ao Cliente:

- Analisar se suas necessidades serão atendidas

- .Conhecer os equipamentos que serão utilizados, suas características técnicas e garantia.

- Poder auditar a entrega e instalação dos referidos equipamentos.

- Conhecer o custo individual de cada equipamento e avaliar seu custo/benefício

- .Ter conhecimento do tempo para instalação.

- Conhecer o número de prestadores de serviço que estarão envolvidos na operação.

- Verificar se as tubulações ofertadas atendem às exigências legais do seu negócio (código de obras).

- Saber quem é o responsável pela elaboração do projeto e pela execução técnica.

A Empresa Integradora:

- Escalonar suas compras com base no escopo do projeto.

- Definir a quantidade de mão de obra a ser empregada com base no cronograma de instalação.

- Calcular seu custo real de mão de obra.

- Conhecer sua capacidade de atendimento às instalações

- Desenvolver a capacitação adequada da sua mão de obra.

Basicamente, um projeto de segurança eletrônica deve ser composto por:

- Apresentação da empresa.Diagnóstico das necessidades.

- Análise de risco.

- Descritivo dos equipamentos, com foto e características técnicas

- .Escopo do projeto (Descritivo de Instalação).

- Cronograma.Custo e condições de pagamento.

- Garantias.

- Responsável pela elaboração e sua capacitação profissional.

- Responsável técnico pela execução.

- Fornecedor dos equipamentos.

Segurança pública e escola: dúvida ou esperança?

Muitos comentários ao meu post anterior expressaram dúvida em relação à política de segurança pública do Estado do Rio de Janeiro. Esta é uma questão que deve ser debatida. Em recente entrevista aos jornais O Globo e O Dia, o secretário de segurança, José Mariano Beltrame declarou: “Nada sobrevive só com segurança. Não será um policial com um fuzil na entrada de uma favela que vai segurar se lá dentro das comunidades as coisas não funcionarem. É hora de investimentos sociais.” Suas palavras calaram fundo.

Na minha visita ao Complexo do Alemão, experimentei sensações contraditórias: grande esperança ao presenciar a vida que voltava quase ao normal, e enorme apreensão diante do que via e ouvia. Nossa equipe de pesquisa foi recebida na escola de ensino médio por duas jovens orientadoras que nos mostraram, com muito orgulho, a escola de três pavimentos. Pareciam quase entusiasmadas por estarem participando de um trabalho novo, no ambiente transformado pela “pacificação”, mas lamentaram a insuficiência de professores e pessoal especializado. Em tom quase de queixa nossas cicerones disseram: “Esta escola foi planejada para ser de tempo integral, com aulas profissionalizantes, mas a promessa ainda não foi cumprida.” More..

Cargo de Agente de Segurança

: "A Guarda Patrimonial de Cascavel foi criada em 2006 e regulamentada em 2007. Na ocasião, todos os funcionários que ocupavam o cargo de vigia nos prédios públicos, passaram a ser guardas patrimoniais. O requisito para o cargo é ter a 6ª série do Ensino Fundamental e não é necessário ter passado por nenhum treinamento específico."More...

Semana Internacional Contra o Trabalho Infantil

OIT: mais de 100 milhões de crianças em todo o mundo trabalham em atividades perigosas.

Brasília - A Organização Internacional do Trabalho (OIT) divulgou hoje (10) relatório sobre o trabalho infantil perigoso. Os dados mostram que há no mundo 115 milhões de crianças (7% do total de crianças e adolescentes) nesse tipo de atividade. Segundo o relatório, esse número é quase metade dos trabalhadores infantis (215 milhões). É considerado trabalho perigoso qualquer tipo de atividade que possa ser prejudicial à saúde e à integridade física e psicológica da criança.

O relatório também afirma que embora o número total de crianças entre 5 e 17 anos em trabalhos perigosos tenha caído entre 2004 e 2008, houve aumento de 20% na quantidade de crianças entre 15 e 17 anos nessas atividades, passando de 52 milhões para 62 milhões.

O documento diz que o maior número de crianças em trabalhos perigosos está na Ásia e no Pacífico, onde há 48,1 milhões. Contudo, é na África Subsaariana que se encontra o maior número proporcional de crianças em

trabalhos perigosos - são 38,7 milhões para uma população total de 257 milhões.

Na América Latina há 9,43 milhões de crianças desenvolvendo trabalho perigoso. Nas outras regiões, como a Europa e a América do Norte, há registro de 18,9 milhões de crianças nesse tipo de atividade.

O estudo afirma ainda que a redução do trabalho infantil perigoso foi maior para as meninas do que para os meninos. Entre 2004 e 2008 houve uma redução de 9% no número de meninos realizando trabalhos perigosos,

enquanto no mesmo período a redução do número de meninas foi 24%.

A agricultura é o setor onde há o maior número de crianças trabalhando, 59% delas em atividade perigosa, com idade entre 5 e 17 anos. Fazem parte desse setor a pesca, a silvicultura, o pastoreio e a agricultura de subsistência. O restante está dividido entre o setor de serviços (30%) e em outras atividades (11%). O relatório diz ainda que pelos menos um terço das crianças faz trabalhos domésticos e não recebe nenhuma remuneração para isso.

O estudo afirma ainda que as crianças e os jovens que desenvolvem trabalho perigoso sofrem mais acidentes do que os adultos. O relatório cita que Agência Europeia para a Seguridade e Saúde no Trabalho chegou à conclusão de que os jovens tem 50% mais chances de sofrer alguma lesão do que os adultos.

O estudo lembra que no Brasil, foram registrados entre 2007 e 2009 mais de 2,6 mil lesões de trabalho em crianças. No Chile, em 2008, foram observadas mais de mil lesões em jovens com idade entre 15 e 17 anos.

Para acabar com o trabalho perigoso de crianças e de adolescentes em todo o mundo,o relatório recomenda a todos os governo que sejam tomadas medidas com base em três eixos. A primeira é que os governos devem assegurar que as crianças frequentem a escola até, pelo menos, a idade mínima permitida para o trabalho. Os governos também devem melhorar as condições sanitárias próximas aos locais onde é realizado o trabalho e adotar medidas específicas para jovens que tenham entre a idade mínima para trabalhar e 18 anos.

Também devem ser adotadas medidas jurídicas para atuação contra o trabalho infantil perigoso, com a colaboração de empregadores e trabalhadores.

O documento diz que o maior número de crianças em trabalhos perigosos está na Ásia e no Pacífico, onde há 48,1 milhões. Contudo, é na África Subsaariana que se encontra o maior número proporcional de crianças em

trabalhos perigosos - são 38,7 milhões para uma população total de 257 milhões.

Na América Latina há 9,43 milhões de crianças desenvolvendo trabalho perigoso. Nas outras regiões, como a Europa e a América do Norte, há registro de 18,9 milhões de crianças nesse tipo de atividade.

O estudo afirma ainda que a redução do trabalho infantil perigoso foi maior para as meninas do que para os meninos. Entre 2004 e 2008 houve uma redução de 9% no número de meninos realizando trabalhos perigosos,

enquanto no mesmo período a redução do número de meninas foi 24%.

A agricultura é o setor onde há o maior número de crianças trabalhando, 59% delas em atividade perigosa, com idade entre 5 e 17 anos. Fazem parte desse setor a pesca, a silvicultura, o pastoreio e a agricultura de subsistência. O restante está dividido entre o setor de serviços (30%) e em outras atividades (11%). O relatório diz ainda que pelos menos um terço das crianças faz trabalhos domésticos e não recebe nenhuma remuneração para isso.

O estudo afirma ainda que as crianças e os jovens que desenvolvem trabalho perigoso sofrem mais acidentes do que os adultos. O relatório cita que Agência Europeia para a Seguridade e Saúde no Trabalho chegou à conclusão de que os jovens tem 50% mais chances de sofrer alguma lesão do que os adultos.

O estudo lembra que no Brasil, foram registrados entre 2007 e 2009 mais de 2,6 mil lesões de trabalho em crianças. No Chile, em 2008, foram observadas mais de mil lesões em jovens com idade entre 15 e 17 anos.

Para acabar com o trabalho perigoso de crianças e de adolescentes em todo o mundo,o relatório recomenda a todos os governo que sejam tomadas medidas com base em três eixos. A primeira é que os governos devem assegurar que as crianças frequentem a escola até, pelo menos, a idade mínima permitida para o trabalho. Os governos também devem melhorar as condições sanitárias próximas aos locais onde é realizado o trabalho e adotar medidas específicas para jovens que tenham entre a idade mínima para trabalhar e 18 anos.

Também devem ser adotadas medidas jurídicas para atuação contra o trabalho infantil perigoso, com a colaboração de empregadores e trabalhadores.

quinta-feira, 9 de junho de 2011

Segurança Organizacional- Um novo Conceito

Segurança Organizacional- um novo Conceito

Ao contrário do que muitos acreditam, ato de se pensar em segurança ou de defender-se de algo que apresenta-lhe algum tipo de ameaça não é um pensamento dos homens modernos ou algo que surgiu conforme a evolução humana, mais do que isso tudo a segurança já começa a torna-se evidente nos tempos em que os homens ainda moravam em cavernas e usavam instrumentos feitos de ossos e pedras para se defender.

Mas foram os senhores feudais que fizeram a primeira utilização de homens como seguranças de suas terras e castelos homens que se destacavam entre os soldados eram separados somente para sua proteção pessoal e de seus bens, inicia-se aqui então talvez a segurança no real sentido na qual a conhecemos hoje, através da necessidade de preservação humana e das comunidades, criou-se ao longo dos tempos, sistemas de defesas organizados.

Não se pode definir exatamente quando as empresas no mundo começaram a utilizar-se de proteção particular ou sistemas de segurança para proteger os seus negócios, mas se tratando de Brasil, até pouco tempo a visão de segurança para os empresários era de um homem de 2m de altura em frente a entrada de sua empresa com uma arma na cintura e pronto para atirar se algo lhe parece suspeito.

Os bandidos evoluíram e os meios de segurança não ficaram pra trás, hoje a segurança esta se tornado cada dia mais uma função estratégica e preventiva onde os músculos estão deixando de ser, peça fundamental em um sistema de segurança, principalmente quando falamos em Segurança Organizacional , esta por sua vez vai muito mais além dos ativos de uma empresa, bens e patrimônios tangíveis, um gestor ao realizar um plano de segurança em sua empresa deverá avaliar todas as possíveis formas em que seu negócio possa ser atingido, e isto inclui os bens intangíveis da organização como, por exemplo, a sua imagem perante o mercado e seus clientes, a continuidade dos processos após uma crise, como será conduzida ou de que forma poderá continuar funcionando ou voltar a funcionar o mais breve possível minimizando assim suas perdas.

Mas a um mal que esta se alastrando por todo o mundo e fazendo inúmeras vitimas, e que poucas empresas têm dado a devida importância, que são os crimes cibernéticos ou crimes por computador, o avanço tecnológico trouxe muitos benefícios as organizações e empresas de todos os tamanhos, mas trouxe com ela muitas dores de cabeça para os administradores de empresas, que enfrentam inimigos invisíveis, que não precisam está fisicamente presentes para causarem danos enormes no negócio da empresa, os chamados hackers em suas inúmeras classificações, que tem usado o computador como sua principal arma, pessoas que se especializam para roubar informações preciosas que serviram para lesar a empresa como também seus clientes, vírus que são lançados na rede da Web, com o intuito muitas vezes de roubar senhas, e códigos secretos, destruir maquinas; e é por esta razão que torna-se tão importante e tão popular hoje em nosso pais a segurança da informação que vem com o único propósito de criar meios preventivos e/ou corretivos para mitigar o risco de violações as informações das empresa, não se tratando somente das informações lógicas contidas no computador e na web, está relacionada a toda forma de tecnologia da informação, documentos, contratos, como outros meios de armazenamentos como Pen Drives, CDs, Iphones, laptops, disquetes, VHS (usados em sistemas de CFTV), entre outros, meios de proteger ao Maximo as informações organizacionais, principalmente com o aumento da espionagem empresarial, das fraudes e roubos de informações muitas vezes realizadas pelos próprios funcionários que tem acesso irrestrito a informações importantes. Devemos pensar na segurança física dos equipamentos e em relação aos hardwares, como também localização exposição tanta visual de informações como a produtos ou condições que possam influenciar negativamente as informações nelas armazenadas ou por elas manuseadas.

Um exemplo de perca de informação importante foi o furto de um laptop na Petrobras informações importantes vazaram nesse episódio, e a Wikileaks que lançou na internet estratégias do governo dos estados unidos; estes são apenas alguns exemplos, imagine o que aconteceria se a Coca Cola tivesse sua receita secreta roubada, por isso a preocupação das empresas hoje em manter suas informações bens guardadas e livres de invasores.

Uma das ferramentas que está sendo bastante utilizada é a certificação digital, que é uma espécie de selo de garantia de paginas na internet, geralmente identificadas por um cadeado, como sinônimo de segurança, minimizando assim as fraudes, principalmente em sites de compras e estabelecimentos financeiros.

Assim, que possamos está consciente que não dando para uma organização viver sem informações ou a troca delas, não temos como nos manter vivos sem dar a devida atenção a estas informações, tomando as medidas cabíveis e necessárias para criarmos sistemas confiáveis de Segurança Organizacional.

quarta-feira, 8 de junho de 2011

Como Implantar um Sistema de Segurança da Informação Curso EAD Gratis

"Armazenamento de informações estratégicas e confidencias, senhas, dados pessoais, cadastros e tudo o que pode ser alvo de hackers precisa estar devidamente seguro para garantir a integridade de corporações e pessoas. Mas ainda existe outro desafio: a segurança de TI para equipamentos móveis, como notebooks e smart phones, cada vez mais presentes na vida das corporações."

Módulos ›

Conceito

Os pilares da Segurança

Gestor da Segurança da Informação

A nova ISO 17799

Denail of Service

Certificação Digital

Segurança em mobilidade

Gestão de Identidade e Acesso

Os pilares da Segurança

Gestor da Segurança da Informação

A nova ISO 17799

Denail of Service

Certificação Digital

Segurança em mobilidade

Gestão de Identidade e Acesso

terça-feira, 7 de junho de 2011

"Axis lança primeira câmera HDTV do mundo com visão de 360º"

A Axis Communications lançou uma câmera dome PTZ que incorpora duas lentes diferentes para permitir aos usuários uma visão panorâmica de 360 graus e funções manuais de pan, tilt e zoom de 18x para um videomonitoramento detalhado, com qualidade HDTV. A câmera de rede interna dome PTZ AXIS P5544 é ideal para aplicações que requerem uma visão ampla e nítida, com visualizações de zoom in para fins de investigação adequadas para aeroportos, estações de trem, centros logísticos e shopping centers.“A AXIS P5544 oferece uma visão de campo completa com 360 graus sobre uma área de 950m2 – aproximadamente o tamanho de uma quadra de tênis, e pode fazer pan, tilt e zoom de 18x para identificar pessoas a cerca de 150 metros”, diz Sérgio Fukushima, gerente técnico da Axis Communications na América do Sul. “A alta qualidade de imagem é permanente, seja em modo de visão em 360 graus ou em imagens com auxílio do zoom”.A AXIS P5544 conta com a exclusiva tecnologia Panipsus, que permite ao produto funcionar como uma câmera de visão geral em 360 graus com uma lente grande angular, além de oferecer pan de 360º, tilt de 180º, zoom de 18x e vídeo HDTV a 720p. Uma das facilidades oferecidas ao usuário é a possibilidade de clicar em qualquer área de interesse mesmo durante o modo overview 360º, bem como dar zoom in e ativar as funções pan ou tilt imediatamente sobre a área de interesse para uma visualização mais próxima em HDTV no modo normal. O uso de duas lentes distintas para diferentes campos de visão implica manutenção da qualidade de imagem mesmo fazendo zoom in. Graças à resolução HDTV, a AXIS P5544 possui um zoom de 18x com autofoco.Outras características da câmera incluem funcionalidades dia e noite para melhor visualização mesmo com pouca iluminação e amplo range dinâmico para melhor visibilidade de objetos em áreas escuras. A AXIS P5544 possui suporte para áudio bidirecional e detecção de áudio, o que pode ser usado para disparar um alarme na ocorrência de barulhos incomuns. A câmera pode se conectar a dispositivos externos, como sensores, e tem suporte para o AXIS Camera Application Platform, que permite a instalação de aplicações de vídeo analítico dos parceiros da Axis. O produto ainda conta com um slot embutido para cartão de memória SD/SDHC que permite armazenamento local de gravações.Construída para facilitar a instalação, a nova dome PTZ da Axis tem classificação IP51, o que garante proteção contra poeira e chuva. Além disso, a câmera utilize High Power over Ethernet (IEEE 802.3at), item que simplifica a instalação, já que é preciso apenas um cabo de rede padrão para transportar vídeo, energia e controles PTZ.

Axis Communications

Fundada em 1984, na Suécia, a Axis Communications é uma empresa de TI que oferece soluções de vídeo para ambientes de rede em instalações profissionais. Líder mundial em seu segmento, a companhia orienta a mudança do vídeo analógico para digital com produtos e soluções focados em vigilância e monitoramento remoto.A Axis opera globalmente com escritórios próprios em mais de 18 países e em parceria com distribuidores, integradores de sistemas e via parceiros OEM em 70 países. Os mercados fora da Suécia respondem por mais de 95% das vendas e mais de 3 milhões de canais de vídeo já foram vendidos em todo mundo. Atualmente, suas soluções são distribuídas no país pela CNT Brasil, Anixter, Network1 e Delta Cable. Para mais informações, acesse: www.axis.com.

Fonte: Portal Segs/SP

segunda-feira, 6 de junho de 2011

COMO O GESTOR DE SEGURANÇA PODE GERAR LUCRO PARA A EMPRESA

Os desafios empresariais estão cada vez maiores, pois as exigências do mercado e o desempenho dos concorrentes estão crescendo rapidamente. Para fazer frente a esta realidade, as empresas necessitam superar continuamente os seus patamares de atuação. Esta superação não é conseguida com a rotina do dia a dia, é necessário alcançar níveis superiores. Estes níveis, segundo Falconi, são alcançados com o gerenciamento pelas diretrizes.

O gerenciamento pelas diretrizes busca atingir as metas que não podem ser alcançadas com a rotina do dia a dia e está voltado para solucionar os problemas prioritários da empresa. Nesta busca, percebemos a importância do gerenciamento dos riscos e da gestão das perdas, pois o alcance das metas passa pela melhoria dos processos.

Quando falamos em gerenciar pelas diretrizes estamos falando de gerenciar utilizando o ciclo PDCA. Na fase P (planejar) são estabelecidas as diretrizes (metas + medidas) para todos os níveis gerenciais e os respectivos planos de ação. Na fase D (executar) são executadas as medidas necessárias para se alcançar as metas, tendo como referência os planos de ação. No terceiro momento, fase C, é realizada a verificação dos resultados e do grau de avanço das medidas. Na última fase (A), fazemos uma análise da diferença entre as metas e os resultados alcançados, determinamos as causas deste desvio (gap) e estabelecemos recomendações das medidas corretivas (contramedidas).

Existem alguns conceitos importantes para o gerenciamento pelas diretrizes, o primeiro é o conceito de meta. A meta é composta de três partes: objetivo gerencial, valor e prazo. Um exemplo simples seria: reduzir os furtos em 10% até o final do ano. O objetivo gerencial é reduzir os furtos. O valor é 10% e o prazo é até o final do ano. Além de deixar claro o conceito de meta, este exemplo mostra como o sistema de segurança pode potencializar o sucesso empresarial, neste caso buscando minimizar uma fonte de perda.

O segundo conceito é o de diretriz. Diretriz é o somatório da meta e as medidas necessárias para alcança-la. Podemos perceber que as medidas são estabelecidas sobre os meios e a meta sobre os fins.

Podem existir dois tipos de medida: desdobrável e não desdobrável. O primeiro tipo será executado no nível operacional ou por outros processos. A medida não desdobrável será executada pelo próprio responsável pela diretriz e é transformada em ação.

O terceiro conceito importante é o de problema. Segundo Falconi, problema é um resultado indesejável de um processo. É uma meta não alcançada. O não alcance da meta pode ter sido gerado por diversos fatores presentes nos processos da empresa. A busca destes fatores é atividade fim do sistema de segurança e terá como base a gestão de riscos e a gestão de perdas.

O quarto conceito é o de planejamento. Planejar significa estabelecer um plano, ou seja, um conjunto de medidas para atingir a meta. As fases básicas são: conhecer a meta, analisar o fenômeno, analisar o processo e estabelecer o plano. O plano de ação pode ser apresentado com a técnica 5W 2H (what, who, when, where, why, how e how much). Podemos também usar 5W 1H. Neste caso o H de how much (quanto custa) é trabalhado em separado.

Para que o sistema de segurança contribua para o sucesso empresarial a gestão deste sistema tem que está alinhada com as metas estratégicas da empresa, logo o gestor do sistema de segurança terá que gerir com base em diretrizes.

As diretrizes do gestor da segurança serão desdobramentos das diretrizes estratégicas. O sistema preventivo e contingencial de segurança serão desenvolvidos para dar suporte ao alcance das metas desenvolvidas pela alta administração, ou seja, a gestão do sistema de segurança não é uma coisa a parte, mas sim integrada ao negócio da empresa.

O sistema de segurança, por ser atividade meio, tem que dá suporte à atividade fim da empresa. O gerenciamento dos riscos é essencial neste processo, pois terá como resultado: a compreensão dos riscos e das suas causas geradoras; a identificação da probabilidade e impacto de cada risco e a definição do tratamento de cada risco. Este gerenciamento é a base para a gestão das perdas.

Além do foco de gestão e para poder atuar de forma eficiente e eficaz outro ponto importante para o gestor é a sua formação acadêmica, ou seja, as ações deste profissional têm que ter base científica.

Os desafios do gestor de segurança estão cada vez maiores, mas este profissional não deve ter medo desta realidade, pois o século XXI abriu as portas para que este profissional pudesse mostrar como a área de segurança pode potencializar o sucesso das empresas.

Para que o gestor possa solidificar a sua importância e ter sucesso profissional é essencial que alguns pontos sejam observados, pois deve estar preparado para enfrentar os novos desafios de um mundo em constante mudança. Estes pontos são:

- Perceber que as mudanças na sua vida profissional são inevitáveis, pois o ambiente de tarefa das empresas está mudando rapidamente. Essa mudança será a cada dia mais rápida. Podemos perceber que a velocidade na tomada de decisão é muito importante.

- Perceber a importância das informações para a tomada de decisão.

- Desenvolver suas competências (conhecimentos, habilidades e comportamentos) continuamente.

- Administrar muito bem o tempo, pois o tempo é vantagem competitiva.

As empresas serão cada vez mais testadas pelo mercado. Elas sobreviverão se estiverem focadas no mercado e percebendo oportunidades nas ameaças. Por conseqüência, os gestores do sistema de segurança serão cada vez mais cobrados e pressionados por metas. Os desafios são grandes, mas possíveis de serem alcançados.

Sucesso!!!!

Portal previnir perdas

Plano dos EUA quer permitir autenticação sem uso de senhas

Imagine se você pudesse visitar o site de um hospital em que um parente seu esteve recentemente e obter, sem complicação, sem precisar de uma senha de acesso, o relatório médico criado pelo hospital – e que ainda isso pudesse ser feito pelo celular de forma segura. Esse é um cenário contemplado na estratégia de identidades digitais dos Estados Unidos (NSTIC), um plano que busca implantar, dentro de dez anos, um conjunto de tecnologias que deve viabilizar a identificação segura dos internautas.

Se você tem alguma dúvida sobre segurança da informação (antivírus, invasões, cibercrime, roubo de dados, etc), vá até o fim da reportagem e utilize a seção de comentários. A coluna responde perguntas deixadas por leitores todas as quartas-feiras.

Site oficial do NSTIC, no Instituto Nacional de

Normas e Tecnologia dos EUA (Foto: Reprodução)

Um dos problemas atualmente existentes na internet é a questão de identidade. No modelo atual, cada site que precisa identificar o internauta requer um usuário e senha. No entanto, certas conexões, como envio de e-mails e a autenticação em bancos, entre outras, ainda carecem de uma segurança maior.

Até hoje, o envio de e-mails não é sempre autenticado, ou seja, alguém pode enviar um e-mail parecendo ser você. Já nas transações bancárias pela internet existe a possibilidade de fraudes como phishing, em que um criminoso cria uma página similar à do banco para confundir correntistas.

Já o uso de uma grande quantidade de senhas incentiva os usuários a usarem senhas fracas ou as mesmas senhas várias vezes, enquanto se apresenta como uma barreira para novos sites. Por exemplo, um site de compras precisa primeiro convencer o internauta a gerar um cadastro antes de finalizar a aquisição do produto ou serviço.

É para resolver esses problemas que foi criado o a “estratégia nacional para identidades confiáveis no ciberespaço” (NSTIC).

O plano escrito pela Casa Branca prevê mais ações da iniciativa privada do que do governo. As empresas fornecedoras de identidades (“RGs digitais”, por assim dizer) seriam instituições privadas, como provedores de serviços de comunicação, bancos, universidades, entre outros. As empresas responsáveis por autorizar outras organizações a participarem no “Ecossistema de Identidades” também seriam privadas.

Ao governo caberia supervisionar as atividades e ser o pioneiro a adotar o sistema em suas operações internas e externas para criar os incentivos necessários à adoção do plano. As especificidades do NSTIC estão sendo discutidas pelo NIST, o órgão de normas dos EUA, equivalente à ABNT no Brasil.

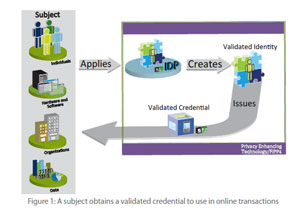

Usuário obtém identidade em um provedor. Empresas

e indivíduos podem autenticar usuários sem precisar

de um cadastro específico (Foto: Reprodução)

Como funcionaria

No exemplo que deu início a esta coluna, o provedor de identidade seria a operadora do serviço de telefonia de celular. Ao acessar o ambiente seguro do hospital, a identidade da pessoa é verificada de forma transparente. Quando o histórico médico do parente é solicitado, o hospital busca um “provedor de atributos”, que vai confirmar sua autorização para solicitar esses dados em nome do seu parente. Tudo isso é feito de tal forma que nem o provedor de atributos, nem a companhia de celular tenham detalhes da operação, mantendo a privacidade.

O “provedor de atributos” é capaz de fornecer informações de um indivíduo sem revelar informações precisas. Por exemplo, alguém que quer acessar uma sala de bate-papo para adolescentes entre 13 e 19 anos terá um provedor de atributos que irá garantir que o internauta atende esse critério, sem precisar revelar a data de nascimento exata e sem precisar todos os dados disponíveis no provedor de identidade.

Outro exemplo dado pelo governo americano é de alguém que compra um produto em uma farmácia. Um provedor de identidade confirma que o internauta é quem ele diz ser, enquanto um provedor de atributos confirma que o internauta tem a receita para comprar o remédio – e tudo isso acontece sem que os fornecedores dessas informações saibam em qual farmácia o paciente adquiriu o remédio.

O objetivo é permitir que internautas usem as identidades e informações já cadastradas em bancos de dados de instituições que ele conhece para conseguir entrar em sistemas novos, nos quais ele ainda não possui cadastro, sem precisar criar um par de login e senha específico para aquele serviço. Seria, em alguns aspectos, semelhante ao Facebook Connect – serviço do Facebook que permite a outros sites autenticar um usuário pelo login do Facebook. Porém, as informações teriam atribuição de confiabilidade: a informação do banco é mais confiável que a fornecida pela escola, por exemplo.

Certificação digital

A difusão de provedores de identidade permitirá que um mesmo usuário tenha vários deles e, caso algum sofra alguma falha que o torne pouco confiável, outros podem ser usados sem perda de funcionalidade. É diferente do atual sistema de certificados digitais, em que um usuário tem apenas um provedor de certificado e esses provedores são tão poucos que, caso algum venha a falhar, é extremamente difícil tirá-lo do sistema sem comprometer o seu funcionamento.

Identidades baseada em “provedores” poderia

reduzir ou acabar com as senhas na web

(Foto: Divulgação)

Ao mesmo tempo, os provedores de identidade podem fornecer ao internauta o equivalente a certificados digitais. O plano menciona arquivos digitais certificadores, cartões inteligentes e dispositivos USB que poderiam autenticar transações e arquivos.

Empresas poderiam usar o mesmo sistema, padronizado, para autorizar seus próprios funcionários dentro de sua rede interna, permitindo que eles acessem os serviços da empresa de outros locais e ainda servindo como provedor de identidade para terceiros.

Esbarrando na realidade

O NSTIC quer fornecer serviços de identidade sem acabar com o anonimato – um direito nos Estados Unidos que não existe no Brasil (aqui, o anonimato é proibido). Por isso, a adesão ao sistema seria voluntária. Usuários ainda poderiam usar usuários e senhas, com pseudônimos, sem que sua identidade fosse verificada de qualquer forma.

O plano ainda não define qualquer tecnologia a ser usada. Ninguém ainda sabe como tudo iria acontecer, apenas quais são os objetivos do sistema. Não há incentivos definidos para que as empresas venham a fazer parte do esquema. Mesmo assim, o governo americano quer que tudo venha a ser desenvolvido com o objetivo de ser usado “internacionalmente”.

Até, talvez por isso, que a previsão de definição das tecnologias seja de dez anos – depois disso é que seria analisado a difusão do sistema para a população e internacionalmente.

Mesmo assim, a estratégia americana, embora não seja totalmente inovadora, mostra que há um grande interesse em eliminar os atuais problemas de identidade na internet de uma forma um pouco diferente da que está sendo normalmente pensada, em que existem poucos provedores de identidade e cada organização ou indivíduo tem apenas um provedor e não vários, como prevê a proposta.

Fonte: g1.com

Fonte: g1.com

SEGURANÇA ELETRÔNICA - 14ª Exposec

Evento contou com inúmeras novidades hi-tech e reafirmou sua posição como vitrine tecnológica do setor na América Latina.

A 14ª Feira Internacional de Segurança (Exposec) superou as expectativas mais uma vez. O evento, que foi marcado por grandes lançamentos tecnológicos, congressos, palestras e serviços, aconteceu entre os dias 24 e 26 de maio no Centro de Exposições Imigrantes, em São Paulo, com a participação de mais de 34 mil visitantes, ultrapassando o número previsto. O crescimento já traz reflexos na próxima edição, que contará com aumento de 30% e já tem data marcada para o próximo ano, de 08 e 10 de maio de 2012.

Realizada pela ABESE (Associação Brasileira das Empresas de Sistemas Eletrônicos de Segurança) e organizada pelo Grupo CIPA, a Exposec foi palco de soluções inéditas para o mercado de segurança eletrônica, como o controlador de presença de alunos, que avisa aos pais ou responsável a data e o horário em que o estudante entrou e saiu da escola, seja por e-mail ou SMS; o pen drive biométrico, que evita que as informações contidas no equipamento sejam acessadas por pessoas não autorizadas; o portão Contatto que pode ser aberto ou fechado por meio de uma ligação telefônica.

“Essa edição foi além das expectativas em termos de público e novidades. A cada ano a Exposec se reafirma no mercado como principal vitrine do segmento, além de ser uma oportunidade única para a troca de informações, discutir temas relevantes, novas tendências e direcionamentos desse mercado”, ressalta Carlos Alberto Progianti, presidente da ABESE. De acordo com Progianti, as oportunidades de negócios estão mais aquecidas por auxiliarem no combate à criminalidade e na identificação de crimes e suspeitos, além do momento aquecido por causa da demanda gerada pela realização de eventos como Copa do Mundo e Olimpíadas no País.

Com mais de 600 expositores, a feira movimentou aproximadamente R$ 170 milhões em negócios. Segundo o presidente do Grupo CIPA, José Roberto Sevieri, o evento reafirmou a importância de reunir em um único local empresas especializadas de mais de 28 países. “O evento comprovou que o mercado está aquecido e mostrou também que o público está interessado em inovações. Para o ano que vem, já ampliamos o espaço em 30%, onde certamente esperamos resultados ainda melhores”, conclui.

Com forte expansão e ganhando cada vez mais presença e utilidade no dia-a-dia da sociedade, o mercado de segurança eletrônica fechou o ano de 2010 com um crescimento de 12%, registrando um faturamento de US$ 1,680 bilhão, segundo estimativas da ABESE. O setor, que tem registrado uma média anual de crescimento de 13% no Brasil, conta atualmente com mais de 10 mil empresas atuantes, sendo responsável por gerar cerca de 125 mil empregos diretos e mais de 1,4 milhão indiretos. No País, há hoje mais de 700 mil imóveis monitorados por sistemas eletrônicos de alarmes.

PPV: Governo lança novo plano de segurança

Foi lançado na manhã desta segunda-feira (6) pelo governador Jaques Wagner e pelo ministro da Justiça, José Eduardo Cardozo, no Centro de Convenções, em Salvador. O PPV foi elaborado a partir de experiências na área de Segurança Pública dos estados de Pernambuco, Rio de Janeiro, São Paulo e Ceará, além das cidades de Bogotá e Medellín, ambas na Colômbia. O programa é considerado uma renovação na política pública de Segurança no estado, que tem como principal objetivo diminuir o número de crimes contra a vida (homicídios e tentativas de homicídio). Presente ao evento, o prefeito João Henrique (PP) destacou as ações municipais que colaboram com o governo do Estado no combate à violência. "A prefeitura é parceira do governo estadual no Pacto pela Vida em locais onde acontece a pacificação das comunidades, como, por exemplo, no Calabar, onde a prefeitura tem desenvolvido uma série de ações de cunho social", afirmou o alcaide. Durante o lançamento do PPV, o governador Jaques Wagner (PT) lembrou que a grande marca do programa é a parceria com outros poderes e a sociedade civil.

Assinar:

Comentários (Atom)